-

·

Credential stuffing: cómo una brecha de seguridad desencadena una fuga de datos

Hoy en día, todos usamos decenas, quizá centenares de servicios online: proveedores de correo electrónico, cuentas de software, servicios de streaming, suscripciones de prensa y muchos más. Para acceder a ellos casi siempre utilizamos un nombre de usuario y una contraseña. Estas combinaciones de datos de acceso, por desgracia, acaban a menudo filtrándose de un…

-

·

Cómo es un búnker de ciberseguridad por dentro

Cómo se pone a prueba la seguridad en la vida real.

-

·

Cuál es la técnica de ciberengaño que más crece

Las técnicas de los criminales para obtener información confidencial y otros riesgos para la seguridad y privacidad informática.

-

·

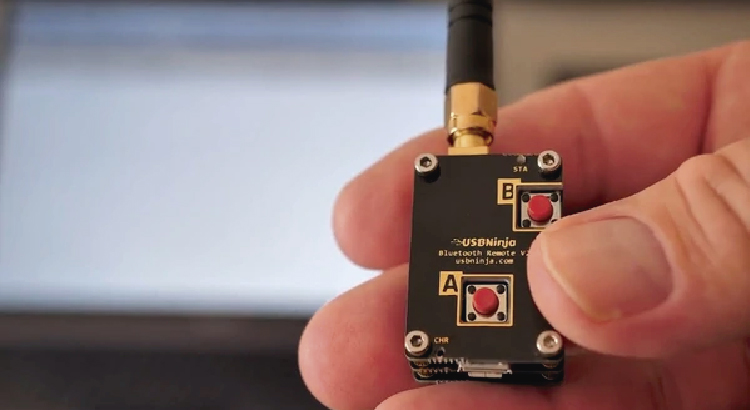

Idearon un cable USB que permite hacer ciberataques a la distancia

El producto esconde una placa que se puede activar de forma remota para inyectar códigos maliciosos en los equipos donde esté conectado.