-

Tres cosas que debes saber sobre la revolución de los datos

Leer más: Tres cosas que debes saber sobre la revolución de los datosCómo explotar el petróleo de la información para avanzar en el cumplimiento los 17 Objetivos de Desarrollo Sostenible (ODS) en, y para todo el mundo.

-

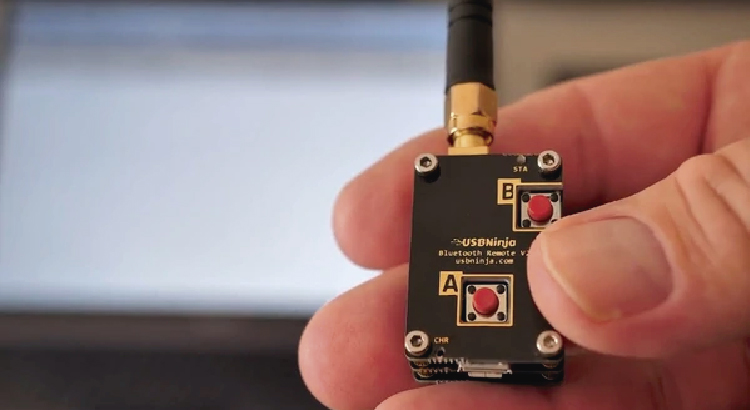

Idearon un cable USB que permite hacer ciberataques a la distancia

Leer más: Idearon un cable USB que permite hacer ciberataques a la distanciaEl producto esconde una placa que se puede activar de forma remota para inyectar códigos maliciosos en los equipos donde esté conectado.

-

¿Qué es realmente la Inteligencia Artificial?

Leer más: ¿Qué es realmente la Inteligencia Artificial?No somos los primeros en intentarlo, ni mucho menos. Alan Turing, padre de la informática, inventó un test para tratar de determinar si algo poseía o no inteligencia artificial. Así nació el Test de Turing y con este, su definición.

-

Microsoft es ahora el mejor amigo de Linux

Leer más: Microsoft es ahora el mejor amigo de LinuxMicrosoft ha confirmado que se une a la Open Invention Network y que pone 66.000 patentes en manos de desarrolladores de software libre.

-

Cómo funciona el cerebro virtual del asistente de Google

Leer más: Cómo funciona el cerebro virtual del asistente de GooglePara despertarlo basta con decir “Ok, Google”. Está disponible en celulares, televisores y parlantes inteligentes. Manuel Bronstein, vicepresidente de Gestión de Producto de Google Assistant, habló con Infobae para analizar cómo aprende el sistema para ofrecer un servicio cada vez más personalizado y «humano».

-

La Inteligencia Artificial no es el arma imbatible para combatir el cibercrimen

Leer más: La Inteligencia Artificial no es el arma imbatible para combatir el cibercrimenGanar la batalla contra las amenazas sigilosas dentro de sus infraestructuras técnicas no es fácil y requiere de muchas herramientas. Por ello, los expertos aseguran que no se puede delegar toda la seguridad en la tecnología.

-

Las 5 herramientas de hacking más utilizadas, y cómo defenderte

Leer más: Las 5 herramientas de hacking más utilizadas, y cómo defenderteEl Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido ha publicado una lista de las herramientas y técnicas de hacking más utilizadas y de acceso público, en un informe conjunto con sus socios de inteligencia “Five Eyes”: Australia, Canadá, Nueva Zelanda y los Estados Unidos.

-

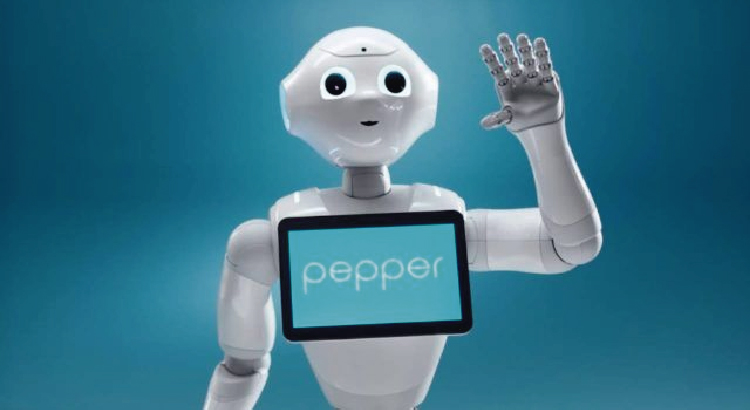

Pepper, el primer robot del mundo que testificará ante el Parlamento del Reino Unido

Leer más: Pepper, el primer robot del mundo que testificará ante el Parlamento del Reino UnidoPepper, el robot, está listo para convertirse en la primera Inteligencia Artificial (IA) en presentarse como testigo ante el Parlamento del Reino Unido.

-

Esto es un problema: más del 60% de todas las webs en Internet usan una versión de PHP que estará muerta a final de 2018

Leer más: Esto es un problema: más del 60% de todas las webs en Internet usan una versión de PHP que estará muerta a final de 2018Básicamente, en 10 semanas tendremos a más de la mitad de los sitios web expuestos a potenciales problemas de seguridad, si después del año nuevo se encuentra alguna vulnerabilidad en PHP 5.x.

-

La era de los robots

Leer más: La era de los robotsLa irrupción de las máquinas en el mundo laboral requiere un nuevo planteamiento sobre el futuro del trabajo.