-

·

Se cumplen hoy 30 años de uno de los mayores ataques informáticos de la historia de Internet

El 2 de noviembre de 1988 a las 7,26 de la tarde (hora del Este de Estados Unidos), un estudiante del primer año de la carrera de sistemas de la Universidad de Cornell, Robert Tappan Morris, soltó en la red un gusano informático. Más tarde, este joven crearía la compañía Viaweb, que más tarde adquiriría…

-

·

El bitcoin cumple 10 años: qué es y cómo funciona la mayor criptomoneda de la historia

El bitcoin cumple 10 años en medio de una alta volatilidad que lo ha llevado al cielo y al suelo en cuestión de días.

-

·

Agenda de actividades: noviembre 2018

Conoce todos los eventos vinculados a tecnologías de la información que se desarrollarán durante el mes de noviembre.

-

·

Es especialista en aprendizaje de las máquinas en Google y cuenta cómo les enseña a pensar a las computadoras

Martín Abadi es científico en computación, argentino y trabaja en las oficinas centrales del gigante informático, en Mountain View. Conoce cómo aprenden los cerebros digitales y los usos que tienen.

-

·

Las matemáticas detrás de la detección de malware

Los algoritmos de aprendizaje automático se entrenan con grandes cantidades de datos (ya resueltos) para después predecir ciertas características de datos nuevos.

-

·

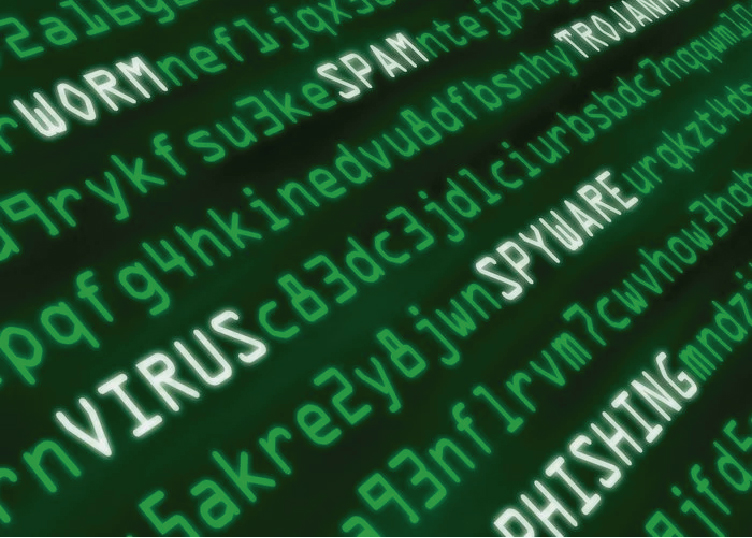

Los 7 tipos de virus informáticos a tener en cuenta y cómo funcionan

Al igual que los virus humanos, los virus informáticos vienen en muchas formas y pueden afectar tu máquina de diferentes maneras.

-

·

IBM compró la desarrolladora de software de código abierto Red Hat por 34.000 millones de dólares

Se trata de la mayor adquisición en la historia del grupo informático estadounidense.

-

·

Tres cosas que debes saber sobre la revolución de los datos

Cómo explotar el petróleo de la información para avanzar en el cumplimiento los 17 Objetivos de Desarrollo Sostenible (ODS) en, y para todo el mundo.

-

·

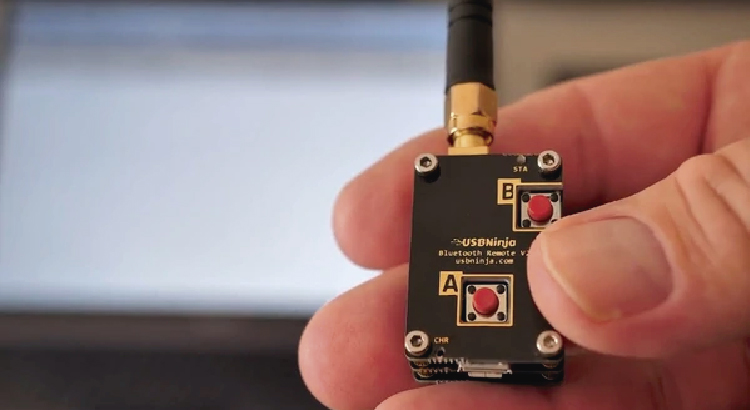

Idearon un cable USB que permite hacer ciberataques a la distancia

El producto esconde una placa que se puede activar de forma remota para inyectar códigos maliciosos en los equipos donde esté conectado.