Un grupo de investigadores ha descubierto una nueva alerta de seguridad: Crackonosh, un malware de minería de criptomonedas que abusa del modo seguro de Windows durante los ataques. El malware se propaga a través de software sin licencia y crackeado, que a menudo se encuentra en torrents, foros y sitios web de «warez».

Estados Unidos, Brasil, India y Polonia son los lugares donde más equipos infectados hay pero también hay una cantidad signifiticativa de casos en España, Italia, Francia, Reino Unido, Argentina y México entre otros, de acuerdo con las investigaciones que están llevando a cabo expertos de la empresa Avast.

Aproximadamente 1.000 dispositivos están siendo atacados cada día y más de 222.000 máquinas han sido infectadas en todo el mundo. En total, se han identificado 30 variantes del malware, y la última versión fue lanzada en noviembre de 2020.

Así funciona este malware que se aprovecha del software de seguridad de Windows

Después de encontrar informes en Reddit de usuarios del antivirus Avast consultando la pérdida repentina del software antivirus de sus archivos de sistema, el equipo de la misma empresa comenzó una investigación y pudo comprobar que había una infección de malware. También se sabe que Crackonosh ha estado en circulación desde al menos junio de 2018.

Una vez que la víctima ejecuta un archivo que cree que es una versión crackeada de un software legítimo, el malware también se despliega.

Primero cae un instalador y un script que modifica el registro de Windows para permitir que el ejecutable principal del malware se ejecute en modo seguro. El sistema infectado se configura para arrancar en modo seguro en su próximo inicio. Así, «mientras el sistema Windows está en modo seguro el software antivirus no funciona», como dicen los investigadores.

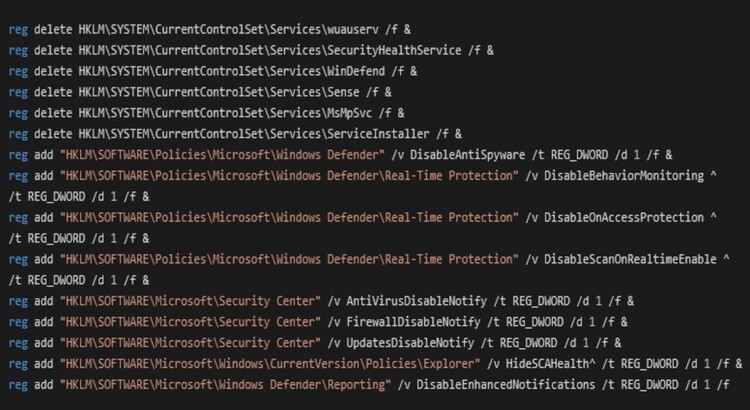

Esto puede permitir al malicioso Serviceinstaller.exe desactivar y eliminar fácilmente Windows Defender. También utiliza WQL para consultar todo el software antivirus instalado. Crackonosh busca la existencia de programas antivirus de empresa como la propia Avast, Kaspersky, McAfee, Norton y Bitdefender y luego intenta desactivarlos o eliminarlos.

Los archivos de registro del sistema son entonces borrados para cubrir sus huellas. Además, Crackonosh intenta detener Windows Update y sustituye Windows Security por un falso icono verde en la bandeja.

El último paso del viaje es el despliegue de XMRig, un minero de criptomonedas que aprovecha la potencia y los recursos del sistema para minar la criptomoneda Monero (XMR). En general, Avast dice que Crackonosh ha generado al menos 2 millones de dólares para sus operadores en Monero, con más de 9000 monedas XMR minadas.

Fuente: Genbeta

¿Quieres formarte dentro del amplio universo de la Seguridad Informática? En EducaciónIT tenemos una gran variedad de cursos en Seguridad Informática, mediante los cuales podrás convertirte en un experto en seguridad en Windows, Linux, desarrollo seguro de aplicaciones web, mobile, y mucho más.

- El teclado para ‘copiar y pegar’ código de Stack Overflow, una inocentada convertida en gadget (y ya en preventa) – 6 octubre, 2021

- Los papeles de Pandora: cómo Python y el aprendizaje automático han sido clave en una investigación mundial con datos masivos – 5 octubre, 2021

- China marca las directrices éticas de la IA nacional: un mayor control frente a los algoritmos de las grandes tecnológicas – 4 octubre, 2021

Deja una respuesta